안녕하세요 여러분. 참새입니다.

‘DNS’라고 들어보셨나요? (생소하실 수도 있고 들어본 적이 있는 분들도 있을 겁니다 ㅎㅎ)

DNS는 도메인 네임 시스템 (Domain Name System)의 줄임말입니다.

DNS라는 프로토콜이 무엇을 도와주냐면, ‘www.example.com’과 같은 인터넷 상에서 보여지는 이름을 ‘153.104.63.227’과 같은 IP 주소로 연동시켜줍니다.

즉, DNS는 인터넷 상에서 도메인 주소와 실제 IP 주소로 대응시켜 주는 프로토콜입니다ㅎㅎ

네이버 웹사이트에 들어가고 싶으신데 네이버 웹사이트에 해당되는 IP 주소를 쳐야지만 들어갈 수 있다면 정말 힘들겠죠? ㅎㅎ (DNS라는 프로토콜이 있기 때문에 오늘날 우리는 네이버 웹사이트에 들어갈 때 ‘www.naver.com’만 치면 됩니다. 훨씬 간편하죠!)

컴퓨터는 DNS를 이용하여서 들어가고 싶은 해당 도메인 이름을 찾고, 도메인 이름에 해당되는 IP 주소를 찾고 연결시켜주기 때문에 저희가 굳이 IP주소를 일일히 외우지 않아도 되죠.

문제는…! 하나의 DNS 서버가 인터넷에 연결되어 있는 모든 디바이스들의 ‘요청’을 다 처리할 수는 없습니다. (네이버에 들어가려는 사람만 계산해도 하루에 몇 십만, 몇 백만 명인데 DNS 서버 하나가 하루종일 해당 도메인 이름과 IP 주소를 연결시켜주는 일을 처리하려고 한다면 과부하가 걸리겠죠 ^^;;)

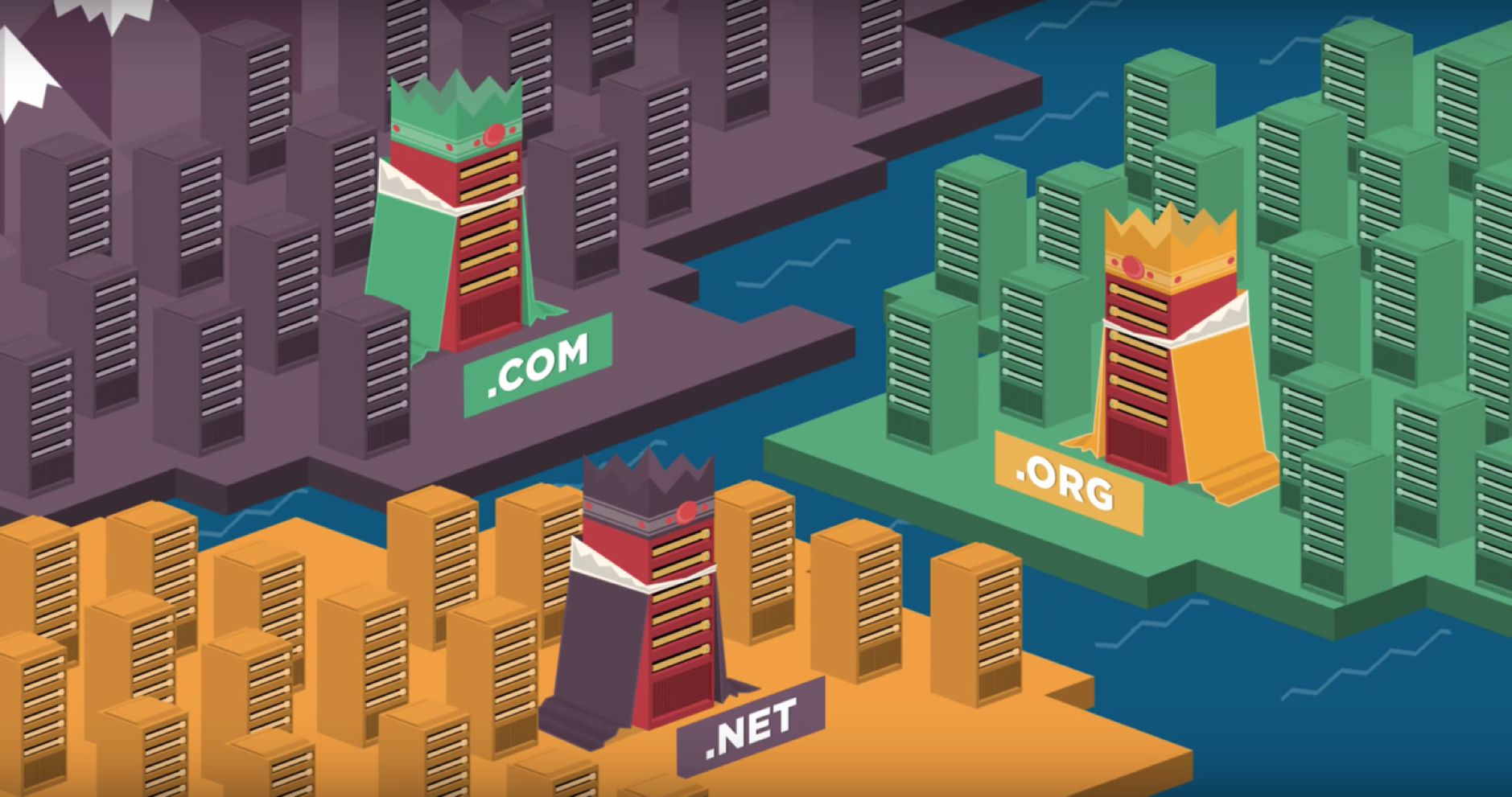

그렇기 때문에 DNS은 여러 구역으로 나누어져서 각각의 DNS 서버마다 담당하는 책임을 달리하게 됩니다. 예를 들자면, 가장 유명한 도메인들인 ‘.com’, ‘.org’, ‘,net’처럼 각각의 도메인들을 처리해주는 DNS 서버들이 따로 있고, 어떤 DNS 서버는 ‘.com’에 관련된 요청들만 처리를 하고, 어떤 DNS 서버는 ‘.org’에 관련된 요청들만 처리를 하고, 어떤 DNS 서버는 ‘.net’에 관련된 요청들만 처리를 하게 되죠. 이렇게 각 서버마다 해야할 일이 정해져 있으면 과부하가 걸릴 위험이 훨씬 더 줄어들겠죠? ㅎㅎ

DNS는 원래 정부나 교육 기관들을 위해서 모두에게 열려있는 (open and public) 커뮤니케이션 프로토콜로 만들어졌습니다. 이러한 ‘열려있는’ 특징 때문에 사이버 공격을 많이 당하기도 합니다.

DNS에 관련된 사이버 공격의 예로는 ‘DNS 스푸핑 (DNS Spoofing)’이 있습니다. 원래 DNS 서버가 ‘www.code.org’를 ‘174.129.14.120’이랑 정상적으로 연결을 시켜줘야 하지만,

해커가 DNS 서버를 해킹하여서 고의적으로 잘못된 IP 주소 (‘192.60.25.216’)로 바꿔버리는 겁니다. 저가 만약에 www.code.org에 들어가고 싶어서 검색창에 웹사이트 주소를 치고 들어갔는데, 이 웹사이트가 DNS 스푸핑 공격을 받고 있었기 때문에 www.code.org와 똑같이 생긴 웹사이트로 들어가서 개인 정보를 치고 로그인 하려고 한다면 해커들은 저의 개인 정보를 모두 탈취할 수 있겠죠.

DNS 스푸핑의 가장 오싹한 점은 대부분의 사용자들은 자신들이 들어가고 있는 웹사이트가 DNS 스푸핑 공격을 당하고 있는지 인지하지 못한 채 평소대로 인터넷을 사용하여서 웹사이트에 들어가고 있다는 겁니다. 저는 분명 네이버에 들어가서 로그인하고 네이버를 쓰고 있는데, 나중에 알고보니 제 모든 개인 정보는 해킹당했고 신상 정보까지 유출되어 있다면 정말 충격이겠죠?

인터넷에는 다양한 프로토콜이 있고 다양한 유용성이 있지만, 인터넷이 ‘모두에게 활짝 열려있는 특징’은 독이 될 때가 있습니다. 저희는 이런 독에 피해입지 않으려면 어떻게 해야 할까요? ^^

다음 포스팅에서 뵈요~

어흥~

인터넷의 원리 PART.1: 인터넷이란 무엇인가?

@kim066/part-1

인터넷의 원리 PART 2: 와이어, 케이블, 그리고 와이파이 (Wifi) - 1

@kim066/part-2-wifi-1

인터넷의 원리 PART 3: 와이어, 케이블, 그리고 와이파이 (Wifi) - 2

@kim066/part-3-wifi-3

인터넷의 원리 PART 4: IP 주소 & DNS – (1)

@kim066/part-4-ip-and-dns-1

인터넷의 원리 PART 5: IP 주소 & DNS – (2)

@kim066/part-5-ip-and-dns-2